Revista Controle & Instrumentação – Edição nº 239 – 2018 |

|||

| ¤

Cover Page

|

|||

|

|||

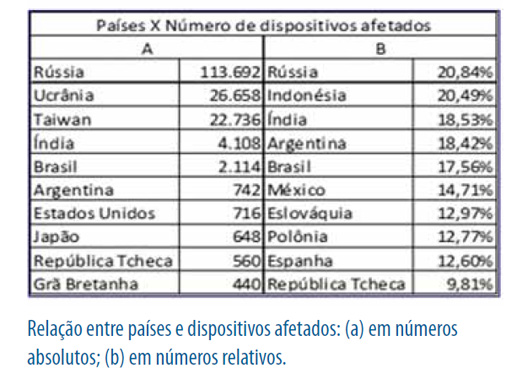

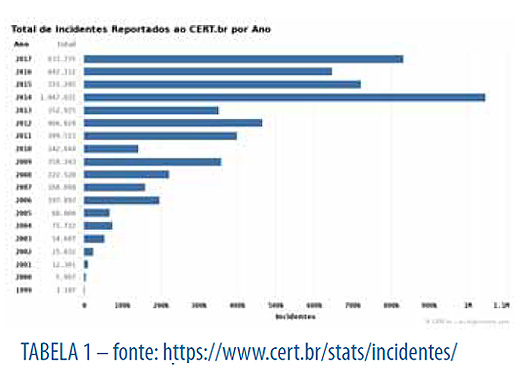

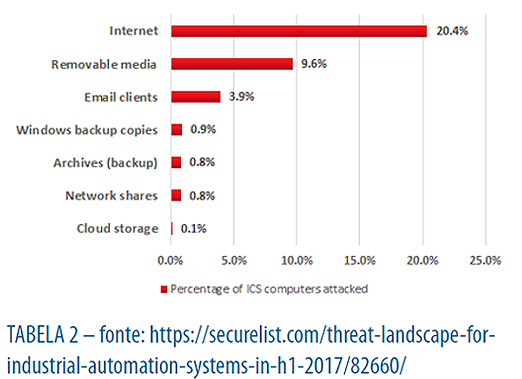

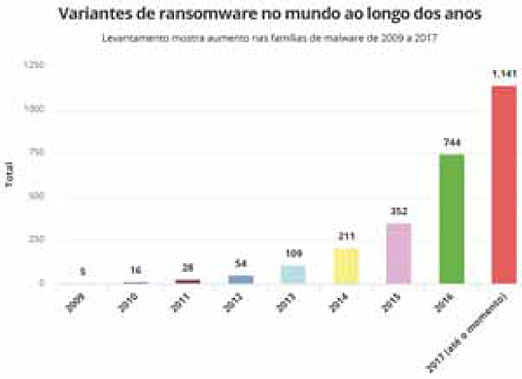

| A conectividade da cadeia produtiva tirou as redes

industriais do ambiente restrito e controlado do

chão-de-fábrica. Hoje, elas fazem parte de redes

corporativas abrangentes, que alcançam até terceiros.

Com a digitalização dos dados fabris, geram informação

crítica para tomada de decisões em tempo real. Toda essa

mudança tem agregado competitividade às empresas, e

inteligência ao ambiente industrial em geral. Mas, o outro

lado da moeda é que a indústria se tornou alvo de ciberataques,

direcionados a seus sistemas automatizados de

controle de processos. Analisando dados da CERT.br, relativos aos últimos 20 anos, constata-se que o número de incidentes relacionados à cibersegurança no Brasil cresceu mais de 27.000% (tabela 1). Esse crescimento dos ataques é um fenômeno global, com números igualmente impressionantes. Isso deixa claro que o ambiente cibernético é o “playground” de criminosos altamente “produtivos”, que, diariamente, direcionam milhares de programas maliciosos com os mais diversos fins a governos, empresas e pessoas. Entre as recentes amostras do grau de perigo que um ataque cibernético pode representar, está o episódio de julho de 2017, quando um grupo de hackers autodenominados Dragonfly/Energetic Bear atacou instalações de utilidades e de infraestrutura nos Estados Unidos. Os ataques cibernéticos já são uma ameaça real e significativa no meio industrial, especialmente para o segmento de indústrias de processos contínuos e de fornecimento de insumos de infraestrutura, como energia e abastecimento de água. De acordo com a agência de classificação de riscos S&P Global, o setor energético, por exemplo, enfrenta uma avalanche de ataques cibernéticos diariamente, de centenas de malwares conhecidos e, pelo menos, com um novo malware por dia. Segundo análises da Kaspersky, baseada em dados do primeiro semestre de 2017, de usuários industriais protegidos por produtos da companhia, os computadores atacados compunham a infraestrutura industrial das empresas nas seguintes funções: servidores SCADA e de historiadores, OPC, interfaces homem-máquina e estações de trabalho (fixas e móveis) de operadores e engenheiros. E o ransomware WannaCry (maio de 2017) liderou o ranking, com 13,4% de todos os computadores de ICS atacados. Na maioria dos casos, o Wannacry acessou os sistemas de automação industrial a partir de redes corporativas locais e conexões VPN, e a internet foi a principal fonte de infecção dos computadores que fazem parte da infraestrutura industrial (tabela2). No ano, cerca de 26% dos alvos de ransomware foi de usuários corporativos, afirma o relatório da empresa. (https://securelist.com/ksb-story-of-the-year- 2017/83290/). |

|||

|

|||

|

|||

|

|||

|

|||

|

|||

|

|||

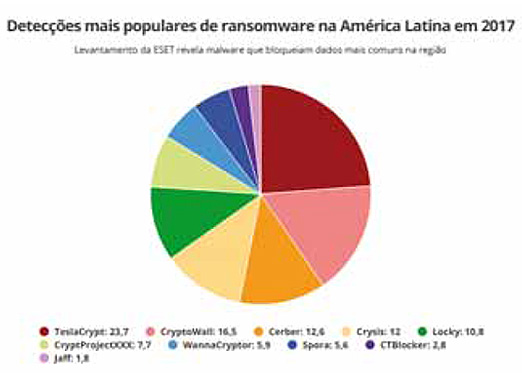

| O Brasil é o país latino-americano mais afetado pelos

ransomwares que se propagaram em 2017, dentre

eles o WannaCry, NotPetya e o HDD Cryptor. O país sofreu

55% do total de ataques com esse tipo de vírus este ano, quase o dobro da soma de México (23%) e Colômbia

(5%). Os ataques de ransomwares na América Latina

registraram crescimento anual de 30%, entre 2016

e 2017, com 57 mil detecções em 2016 e 24 mil em

2017. Os dados foram revelados pela empresa de antivirus

Kaspersky Lab durante a 7ª Cúpula Latino Americana

de Analistas de Segurança da empresa, que aconteceu

em setembro de 2017, em Buenos Aires, Argentina. “Pode-se perceber que muitos órgãos do governo não veem a segurança da informação como algo crítico, pois, é grande a quantidade de sites do governo que costumam ser invadidos ou infectados com malware. De acordo com dados da Kapersky, o Brasil foi o sexto país mais afetado pelo WannaCry. Também segundo a Kaspersky, o Brasil foi o segundo país mais afetado por ransomwares, entre janeiro e março de 2017. O motivo para o alto índice de infecções é o uso de versões piratas do Windows. Outro fator que facilita a disseminação desses tipos de ataques no Brasil são os sistemas legados, máquinas antigas e defasadas, que não recebem atualizações ou sistemas operacionais mais recentes, e que ainda estão em operação. Dentre as lições aprendidas, torna-se necessário incutir a cultura da segurança da informação em todos os usuários de redes corporativas,” pontua Milton. |

|||

|

|||

| Seja qual for o intuito dessas

ameaças – ganhar dinheiro, desestabilizar

governos ou desafiar empresas

–, é cada vez mais crítico estar prepa- rado

– o que, nesse caso, significa ter uma estratégia de defesa

que previna a maior parte dos ataques, reduza riscos e

permita uma recuperação rápida em caso de invasão. Devido à altíssima necessidade de conectividade dos sistemas industriais e nuvem a níveis corporativos, decorrentes do processo de transformação digital, é possível afirmar que ataques de ransomware se tornarão cada vez mais comuns. Não se discute mais SE isso vai acontecer novamente, mas QUANDO um novo ataque global desse tipo acontecerá. Diante disso, a Indústria não tem outra opção, que não seja elevar e aplicar em larga escala medidas e camadas de proteção de segurança, que impeçam e/ou minimizem as possibilidades e consequências de ataques dessa natureza. Da mesma forma que o empresariado discute a adoção de tecnologias digitais no processo de transformação digital das empresas, a adoção de proteção cibernética deve fazer parte da agenda de todo e qualquer projeto de transformação digital, independente da sua grandiosidade. |

|||

|

|||

|

|||

|

|||

|

|||

|

|||

| Guilherme Neves ressalta que, “além do crime organizado,

hoje os países desenvolvidos detêm conhecimento,

meios e pessoal para fazer esse tipo de ataques. Segundo o

The WallStreet Journal (https://www.wsj.com/articles/cataloging-

the-worlds-cyberforces-1444610710 ), existem 29

países com forças armadas dedicadas à guerra cibernética

, 49 países desenvolvem suas próprias armas cibernéticas,

e 63 países que utilizam ferramentas de espionagem cibernética.

Portanto estamos lidando também com interesses

econômicos de países. O último Fórum Econômico mundial

elegeu o segundo maior risco para o mundo depois

dos desastres naturais os ataques cibernéticos”. Sofisticação e custos Estudo de 2018, do ICS-CERT dos Estados Unidos, concluiu que a perda financeira média de uma empresa vítima de ataque foi de cerca de US$ 348 mil. Em companhias com mais de 500 funcionários, as perdas médias ultrapassaram US$ 497 mil. E 71% das empresas admitiu ter sofrido de 2 a 5 ataques cibernéticos nos 12 meses anteriores ao estudo. |

|||

|

|||

|

|||

|

|||

| Foi numa sexta feira, fim de tarde em

Austin, Texas, onde Peixoto trabalha. O telefo- n e

começou a tocar em sequência. “Canais de vendas, clientes,

todos perguntavam as mesmas coisas: o que fazer? qual o próximo passo?”. Peixoto destaca que a problemática do Wannacry

e do igualmente devastador NotPetya era o Windows XP.

“A Microsoft já havia emitido aviso informando que cessaria

o suporte ao Windows XP, ainda utilizado em boa parte da

base instalada industrial. Um ‘curativo’ lançado tardiamente

pela Microsoft para o Windows XP foi interpretado por muitos

como uma atualização abrangente do já descontinuado sistema

operacional – o que não era verdade. Além disso, muitos

não detectaram um ataque anterior, meses antes, que roubou

senhas de acesso. Quem ficou por um longo tempo sem mudar

senhas ainda estava vulnerável”. É elementar como uma

coisa simples, como mudanças constantes de senha, pode

fazer toda a diferença num ataque cibernético. “Pessoas demitidas

e com ímpeto de vingança, funcionários que informam

dados sensíveis ao cair em golpes telefônicos e por e-mail, por

incrível que pareça, isso ainda acontece com frequência”, afirma

Peixoto. Um levantamento feito durante 18 meses pela Cyber X Labs (Global ICS & IIoT Risk Report – October 2017), corrobora o executivo da Emerson destacando que: |

|||

• Um terço das plantas industriais estão conectadas na Internet – tornando-as acessíveis para hackers e para explorações de suas vulnerabilidades, através de malwares e de configurações incorretas, acabando com o mito de que redes industriais não precisam ser monitoradas ou corrigidas, porque elas estão “isoladas” da Internet. • Cerca de 75% das plantas industriais têm sistemas obsoletos do Windows como Windows XP ou Windows 2000. Desde que a Microsoft não desenvolve mais correções de segurança para sistemas legados, eles podem ser facilmente comprometidos por malwares destrutivos tais como o WannaCry, NotPetya, Trojans como Black Energy, e novas formas de ransomware. • Aproximadamente 60% das plantas industriais têm senhas de texto simples rodando em suas redes de controle, o que pode ser detectado por invasores que estão desenvolvendo um reconhecimento cibernético, para então comprometer dispositivos industriais críticos. • Metade das plantas industriais não estão rodando nenhuma proteção de antivírus, aumentando o risco de infecções silenciosas por malwares. • 20% das empresas têm pontos de acesso wireless, que podem ser utilizados pelos hackers como pontos de entrada, além de poder comprometer os WAPs (Wireless Application Protocols) através de configurações incorretas e outras vulnerabilidades. • Em média, aproximadamente um terço de todos os dispositivos (28%) em cada planta está vulnerável. • 82% das plantas industriais está rodando protocolos

de gerenciamento remotos, como RDP, VNC e SSH.

Uma vez que os hackers comprometeram uma rede

industrial, isso torna fácil conhecer como o equipamento

está configurado e, eventualmente, como se

poderá manipulá-lo. |

|||

| Bloqueando ataques | |||

|

|||

| Para Pironti, “investir em segurança industrial não implica

em custo – até porque o custo de paralisação de uma

empresa ou de sua cadeia de suprimentos é imensurável.

Além da perda de faturamento, existem os custos de danos

à marca, reputação e com outras empresas da cadeia de

suprimentos.” Ele acredita que os investimentos em segurança

industrial devem ser feitos da forma correta, o que

vai muito além de adotar soluções de segurança cibernética.

“Há grande preocupação com ataques externos,

porém, grande parte das contaminações está dentro de

casa. Celulares, pen-drives, discos externos, conexões com

internet são considerados os principais vetores de ataque

no ambiente industrial. Computadores de terceiros, que

são conectados à rede para a realização de serviços, são

outros fatores de risco. Procedimentos internos de segurança,

conscientização e treinamento para os funcionários

são necessários, aumentam a segurança consideravelmente,

e devem estar aliados as ferramentas de proteção para

as estações e as redes de comunicação”, detalha Pironti.

É totalmente possível prevenir ou minimizar os ataques cibernéticos. Paulo Pironti, da Kaspersky, lembra que é possível barrar os ataques, tomando decisões em tempo real para evitar que ocorram. “Existem ferramentas que alertam o gestor de Segurança ou o próprio pessoal de operação a tomar ações, com base na análise de dados que trafegam na rede de comunicação dos Controladores Lógicos Programáveis (CLPs) e estações servidoras e de trabalho. A proteção blinda essas estações contra malware e ações de criptografia, bloqueia ataques direcionados, evita que uma ou mais estações sejam conectadas a redes Wi-Fi desconhecidas, impede a conexão de qualquer dispositivo (pendrive, celulares, discos externos), cria lista branca de aplicativos. No caso das redes industriais, soluções que utilizam tecnologia de Inteligência Artificial e Machine Learning monitoram e ´aprendem´ como a rede funciona e o que trafega por ela. Quando algo diferente aparece, o gestor de Segurança, ou mesmo o operador, recebe um aviso para tomar as devidas providências, pois, foi detectada invasão, controles mal-intencionados, novos dispositivos que entraram na rede e não estavam ali previstos”, detalha. |

|||

| Manual em português

“Muitas empresas começaram a usar normas de TI no mundo de TA, e descobriram rapidamente que elas não se aplicavam. As demandas desses ambientes são bem diferentes, em termos de disponibilidade e de recuperação de dados. Regras de segurança cibernética diferem muito nesses mundos. Em automação industrial não se pode, por exemplo, ter paradas de sistemas”, ressalta Ana Rodrigues. A norma ISA99 foi criada em 2002, especificamente voltada à segurança de sistemas de controle e automação industrial. Mais tarde, ela foi o ponto de partida para a elaboração da norma IEC62443. Em 2010, essas normas passaram a ser conhecidas como ISA/IEC 62443, e suas boas práticas são utilizadas globalmente por indústrias diversas. No entanto, sua versão oficial continua sendo a originalmente publicada no idioma inglês. Inúmeras empresas no Brasil a adotam, e esse número só tende a aumentar. Ainda que muitos profissionais tenham conhecimentos de inglês, um material em português facilitaria o entendimento e a adoção das normas no país. A boa notícia é que a elaboração desse material já está em fase avançada. Chamado de Manual de Utilização e Aplicação da ISA/IEC62443, o material está sendo desenvolvido pelo grupo de trabalho coordenado pelo engenheiro Guilherme Neves, da ISA/RJ. |

|||

|

|||

| A ISA D-4 já oferece ao mercado uma série de capacitações

técnicas e certificações de profissionais com base

na norma ISA/IEC62443. “Estamos capacitando instrutores

brasileiros para que esse treinamento seja em português”,

explica Rodrigues. “Orientamos a todas as nossas bases instaladas a disponibilizar um tempo de seus profissionais de Automação e TI para reuniões sobre o tema – entre si e conosco –, para uma análise em conjunto das condições atuais de cada sistema de controle”, comenta Argolo, executivo da Yokogawa. Lição de casa Diversas indústrias já se deram conta de que os ataques cibernéticos devem ser objeto de planos emergenciais, como os que existem, na maioria das fábricas, para eventos como quedas de energia e incêndios. As empresas de automação industrial vêm oferecendo a seus clientes um portfólio crescente de serviços, incluindo os relacionados à segurança. Adotar a postura que o mercado vem chamando de ciber-higiene – conceito relativo às boas práticas de segurança no ambiente de internet – inclui mais do que uma defesa em profundidade. Trata-se de atualizar sistemas de forma sistemática, periódica e correta, de mapear além dos equipamentos e sistemas, identificando e entendendo todo o campo das vulnerabilidades do ambiente industrial. Fazer avaliações de risco com regularidade é uma das atividades de ciber-higiene, recomendadas por Peixoto, da Emerson: “Todo usuário deveria realizar avaliações de cibersegurança em seus sistemas de controles e redes periféricas frequentemente, para saber exatamente em que ponto a planta está em termos de segurança.” Para ele, em termos de sistemas de controle, há muita “lição de casa” que ainda precisa ser feita, antes de pensar num software sofisticado para gerenciamento de rede e de senhas. “Há ações de baixo ou nenhum custo que são óbvias, simples e podem ser feitas imediatamente, e que muitos não pensam em fazer”, destaca. Ele se refere, por exemplo, ao cumprimento estrito das políticas de acesso físico, sem se deixar dobrar pela conveniência de desabilitar uma ou outra proteção já estabelecida. Atualizar regularmente o plano de respostas a ciberincidentes, adotar um programa de backup e recuperação, estabelecer critérios rigorosos que limitem os acessos remotos, trocar senhas com a frequência exigida, entre outras, também fazem parte dessas ações. Milton, da Imbel – FI, sugere uma blindagem contra ataques que inclui implementar uma defesa de múltiplas camadas com monitoração contínua – monitoramento contínuo e detecção de anomalias, Defesa Cibernética Ativa: identificação de ativos e monitoramento seguro da rede; resposta a incidentes; e tratamento de ameaças e vulnerabilidades. Também se devem identificar as vulnerabilidades mais críticas do sistema e desenvolver um modelo de ameaças automatizado, para localizar e detectar os passos mais prováveis para a execução de um ataque cibernético. E, principalmente, educar os empregados da planta e reforçar as regras de segurança corporativa e integrar a equipe operacional com a equipe de TI das empresas, buscando a segurança da informação e das operações em toda a companhia. |

|||

|

|||

| LEIA MAIS NA EDIÇÃO IMPRESSA | |||

| |

|||

| DESEJANDO MAIS INFORMAÇÕES: redacao@editoravalete.com.br | |||

|

|

|